Madrid

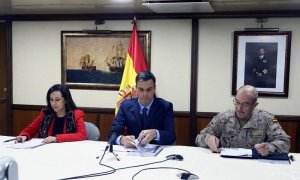

Actualizado:Nos espían y lo sabemos. Lo asumimos. Vemos y leemos constantemente historias sobre la permanente vigilancia online; a veces hacemos caso a quienes nos aconsejan pequeños gestos para aumentar nuestra privacidad, pero nunca es suficiente. Ahora, nuevos escándalos apuntan alto en España: no sólo ha sido usado un sofisticado software para espiar a más de 65 catalanistas (políticos, activistas, incluso abogados) sino que los móviles tanto del presidente del Gobierno, Pedro Sánchez, como de la ministra de Defensa, Margarita Robles, también estuvieron infectados en 2021, asegura el Gobierno.

Todos estos escándalos arrancan con una investigación del grupo Forbiden Stories, ayudados por Amnistía Internacional, supervisado por Citizen Lab y asociados a un consorcio internacional de medios, muestra cómo una poderosa herramienta de vigilancia, Pegasus, capaz de infectar cualquier teléfono (también los iPhones), ha pasado por las manos de Arabia Saudí, Azerbaiyán, Bahréin, Emiratos Árabes Unidos, Hungría, India, Kazajistán, Marruecos, México, Ruanda y Togo; todos ellos países que no son precisamente abanderados de los derechos humanos.

Para Amnistía Internacional, la clave de esta investigación es que el software de la compañía israelí NSO Group "se ha utilizado para facilitar la comisión de violaciones de derechos humanos a gran escala en todo el mundo".

Esto queda explicado a raíz de una filtración de más de 50.000 números de teléfono de posibles objetivos para espiar, entre ellos jefes y jefas de Estado, activistas y periodistas, incluida la familia del periodista Jamal Khashoggi, asesinado por el régimen Saudí en Estambul.

Gracias a esa investigación se supo que hubo al menos 1.000 personas de más de 50 países señaladas por este malware, entre los que destacan algunos miembros de la familia real árabe, un total de 65 altos ejecutivos, 85 activistas de derechos humanos, 189 periodistas y más de 600 políticos, ministros y militares. "La cifra de periodistas identificados como objetivos ilustra con claridad que Pegasus se utiliza como herramienta para intimidar a los medios de comunicación críticos", comenta Agnès Callamard, secretaria general de Amnistía Internacional.

Para conocer el alcance de esta importante investigación y sus derivadas, que muestran cómo cualquiera puede ser alcanzado por un malware tan potente que es capaz de tomar el control total de los móviles (incluso se ha usado para espiar a activistas contra las bebidas azucaradas), proponemos cinco claves:

1) Un poco de historia: no es nuevo

Existen varias empresas en el mundo que desarrollan herramientas de software para el control tecnológico o para, directamente, tareas de espionaje. NSO Group es una de las más conocidas, pero no es la única. Ya en 2011 se detectó el gusano Stuxnet —desarrollado conjuntamente por los gobiernos estadounidense e israelí para atacar equipos e infraestructuras nucleares— , y poco después el muy español Careto, un ciberespía usado contra Marruecos, pasando por el francés Babar.

Compañías como la italiana Hacking Team o la alemana GammaGroup se dedican abiertamente a estas tareas. Desarrollan todo tipo de malware que, insisten, sólo venden a gobiernos, nunca a particulares o grupos. Sin ir más lejos, Marruecos compró hace años un troyano a Hacking Team capaz de hackear una página web concreta, Mamfakinch ("no renunciaremos", la versión marroquí de la Primavera Árabe), de modo que a través de un formulario podía infectar un dispositivo y habilitaba un acceso remoto a todo su contenido.

Desde hace años existen informaciones sobre espionaje en los que aparece vinculada la compañía NSC Group. Ya en 2018 Citizen Lab alertó de una serie de ataques diversos en 45 países mediante Pegasus. Dos años antes salía a la luz que este software espiaba a activistas defensores de los derechos humanos. En España, sin ir más lejos, este diario sacó a la luz que el spyware había sido comprado ilegalmente para espiar a políticos catalanes en 2015.

2) Cómo funciona: espía a fondo

Pegasus es un programa de espionaje (spyware) muy sofisticado que se puede instalar de forma remota en un teléfono inteligente directamente, es decir, no requiere ninguna acción por parte de su propietario. Es complicado explicar el funcionamiento técnico de este malware, que además es realmente esquivo: sabemos de su instalación en los móviles de algunos ciudadanos únicamente gracias a una filtración. Una vez instalado, es posible tomar el control absoluto del dispositivo, incluido el acceso a mensajes cifrados como los de WhatsApp y Signal, la geolocalización del teléfono, y el encendido de micrófono y cámara.

Actúa en silencio. El propio consorcio reconoce que no se puede saber si un número de teléfono específico que aparece en la lista está comprometido sin analizar el dispositivo asociado. Sin embargo, el Laboratorio de Seguridad de Amnistía Internacional pudo realizar análisis forenses en los teléfonos de más de una docena de estos periodistas (67 teléfonos en total), lo que reveló que muchos de ellos, incluso iPhones, estaban infectados, en algunos casos gracias a un agujero de seguridad hallado hace apenas un mes.

¿Cómo se han podido filtrar las más de 50.000 identidades espiadas, como afirman los autores de la investigación? Marcelino Madrigal, un incansable investigador de ataques a los derechos humanos en las redes, apunta a que este tipo de datos y recursos se venden en la Dark Web —el submundo invisible y paralelo a la red de internet pública—, y eso es lo que aparentemente sucedió en este caso: un ex empleado de NSO Group descontento sacó a la venta en 2017 la poderosa herramienta, capaz de explotar vulnerabilidades aún no publicadas (zero day exploits) incluso del muy seguro iOS (el sistema operativo del iPhone).

3) Te puede afectar: nadie está a salvo

Casos como el de Pegaso o el de la compañía Candiru, también israelí, muestran dos realidades que juntas se comprenden mejor y son, de alguna manera, más terroríficas: por un lado, aunque esas compañías vendan sus productos "exclusivamente" a estados y policías para luchar contra el delito, es evidente que puede usarse (y se usa) para otros fines contra la sociedad civil.

Y mientras.. Candiru

— mmadrigal (@SoyMmadrigal) July 20, 2021

Número de dispositivos posibles a espiar ? Ilimitado

.... https://t.co/9DCp9NEUqM

Por ejemplo, en el caso de México, al menos 50 personas cercanas al presidente Andrés Manuel López Obrador aparecen como posibles objetivos de espionaje cuando aún estaba en la oposición. "El Gobierno ya no espía a nadie, los opositores no son espiados", ha indicado el presidente desde el Palacio Nacional tras publicarse la investigación.

Asimismo, el negocio para espiar a ciudadanos —especialmente periodistas— es muy lucrativo y en él participan también los carteles, según un amplio dossier de Forbidden Stories publicado hace tiempo que recuerda la ola de asesinatos de periodistas en el país.

Por tanto, esas herramientas están cayendo en manos de grupos criminales sin que las compañías que desarrollan estos productos o sus clientes (los gobiernos) hagan nada al respecto. En una conversación con Público, Madrigal señala el dinero como la motivación más poderosa. "Para hacernos una idea, el precio que se paga en la dark web por el acceso a 10 números de teléfono es de 1,5 millones de euros", comenta, y añade: "Esas cantidades de dinero indican que alguien más puede estar detrás".

Nadie está a salvo precisamente porque la naturaleza de este tipo de spyware es su sigilo. Normalmente no requiere del afectado ninguna acción, como descargarse un archivo o pinchar en alguna dirección extraña en un correo spam. Los vectores de ataque que muestra la investigación del laboratorio técnico de Amnistía Internacional señala que explotar vulnerabilidades existentes (como una que existe en iMessage) o se cuela en los móviles a través de mensajes enviados a través de SMS o WhatsApp que contienen algún enlace a un sitio web malicioso para instalar el programa.

4) Las consecuencias: persecuciones y asesinatos

"¿Pero esto a mí qué más me da?", "no soy tan importante" o "no tengo nada que ocultar" son algunas de las reacciones más comunes ante este tipo de revelaciones. Sucedió cuando Wikileaks publicó los papeles secretos de la diplomacia estadounidense en el llamado Cablegate y se mostró al mundo el comportamiento real de la primera democracia del mundo y su "cinismo", así como en revelaciones posteriores. Simplemente se mató al mensajero.

La finalidad de este tipo de malware es variada según en manos de quién esté. Porque este tipo de herramientas son parte de las principales armas de la ciberguerra: espionaje, localización de la disidencia, perfilado social y, por supuesto, represión y asesinato. En una sociedad cada vez más polarizada, esta herramienta puede servir para luchar contra el crimen o el terrorismo, pero también para cercenar los derechos humanos.

En la lista de 'infectados', por ejemplo, se encuentran periodistas de Azerbaiyán, Hungría, India y Marruecos, países donde la represión contra los medios de comunicación independientes se ha intensificado. El spyware tuvo también como objetivo el teléfono del periodista Cecilio Pineda apenas unas semanas antes de su asesinato en 2017. Hay periodistas espiados en Associated Press, CNN, The New York Times y Reuters, e incluso aparece en esta lista Roula Khalaf, directora de Financial Times.

También aparece el periodista español Ignacio Cembrero, quien ha contado a Público que quizá cambie su teléfono debido a la complejidad técnica del ataque, tras asesorarse en una firma de seguridad informática. "Es prácticamente imposible extirpar Pegasus" del dispositivo infectado, comenta. El periodista afirma no haber recibido mensaje alguno de las autoridades españolas.

El propio Jeff Bezos, el hombre más rico del mundo, vio hackeado su móvil de aparentemente esta manera (y aceleró su divorcio). Precisamente la parte más importante de su compañía, Amazon Web Service, justo ahora ha anunciado el borrado en su 'nube' (sus centros de datos) de cualquier rastro de este spyware. Pero él parece estar a cosas más importantes.

5) Responsabilidades: espionaje, control y transparecia

Hoy en día estamos asediados por la vigilancia, tanto en el mundo real como en el digital. Y cada vez es más difícil detectar las intrusiones en la privacidad, que sigue siendo un derecho fundamental. Investigaciones como ésta ponen de relieve el grado de sofisticación al que están llegando los sistemas de vigilancia que, en este y otros muchos casos, son desarrolladas por compañías privadas.

El insuficiente control y la falta de transparencia de estos productos hacen que puedan ser usados para fines ilegítimos —algo parecido a lo que pasa en el mercado de las armas—, tanto por parte de los estados como desde grupos criminales de todo tipo. Como siempre cuando se destapa algo así, en realidad lo preocupante es lo que no sabemos. Por tanto, es importante exigir la máxima transparencia a nuestros representantes públicos.

De momento, la Justicia francesa ha abierto una investigación a raíz de la denuncia de dos periodistas de Mediapart, cuyos teléfonos móviles podrían estar siendo espiados por Marruecos. Hay un millar de franceses o residentes en Francia que aparecen en las listas de teléfonos que pudieron ser también infiltrados por Pegasus, y varios de ellos también han anunciado que lo denunciarán a la Justicia, informa EFE.

Mientras, la reacción de NSC Group ha sido negar con rotundidad todo lo que revela este nuevo informe; En un comunicado, la empresa expresa a través de su abogado que la información publicada "no tiene base fáctica" y que los datos utilizados "se basan en una interpretación engañosa de datos de información básica accesible y abierta, como los servicios de búsqueda de HLR [Home Location Register, la base de datos principal de información de suscriptor permanente para una red móvi], que no tienen relación con la lista de objetivos de los clientes de Pegasus o cualquier otro producto".

"Estas acusaciones son tan escandalosas y están lejos de la realidad, que NSO está considerando interponer una demanda por difamación", amenaza el escrito, para puntualizar que su tecnología no está asociada al "atroz asesinato" del periodista Jamal Khashoggi y remarcar que la empresa israelí "vende sus tecnologías únicamente a agencias policiales y de inteligencia de gobiernos examinados con el único propósito de salvar vidas mediante la prevención del crimen y los actos terroristas".

¿Te ha resultado interesante esta noticia?

Comentarios

<% if(canWriteComments) { %> <% } %>Comentarios:

<% if(_.allKeys(comments).length > 0) { %> <% _.each(comments, function(comment) { %>-

<% if(comment.user.image) { %>

![<%= comment.user.username %>]() <% } else { %>

<%= comment.user.firstLetter %>

<% } %>

<% } else { %>

<%= comment.user.firstLetter %>

<% } %>

<%= comment.user.username %>

<%= comment.published %>

<%= comment.dateTime %>

<%= comment.text %>

Responder

<% if(_.allKeys(comment.children.models).length > 0) { %>

<% }); %>

<% } else { %>

- No hay comentarios para esta noticia.

<% } %>

Mostrar más comentarios<% _.each(comment.children.models, function(children) { %> <% children = children.toJSON() %>-

<% if(children.user.image) { %>

![<%= children.user.username %>]() <% } else { %>

<%= children.user.firstLetter %>

<% } %>

<% } else { %>

<%= children.user.firstLetter %>

<% } %>

<% if(children.parent.id != comment.id) { %>

en respuesta a <%= children.parent.username %>

<% } %>

<%= children.user.username %>

<%= children.published %>

<%= children.dateTime %>

<%= children.text %>

Responder

<% }); %>

<% } %> <% if(canWriteComments) { %> <% } %>